Para compreender bem os algoritmos de consenso, você precisa entender o que é a Blockchain.

O mundo das criptomoedas é movido por muita inovação, visando se tornar algo prático e funcional, principalmente para pessoas que não são tão ligadas a área de tecnologia, e um dos maiores desafios quando se trata de redes descentralizadas, é a criação de um mecanismo de consenso entre todos os membros da rede para que uma transação seja validada e completada.

É como se fosse um contrato, onde todas as cláusulas devem ser cumpridas para que determinada ação seja verdadeira, porém todos que fazem parte da comunidade podem julgar e afirmar se aquilo é verdadeiro ou não. Claro que esse processo não é manual, senão seria insustentável, é ai que entram esse algoritmos de consenso.

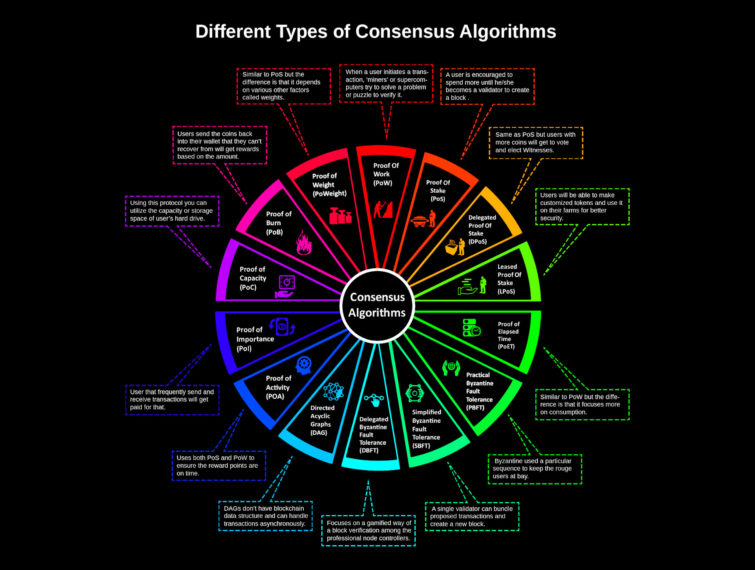

1. Proof of Work

O Proof of Work (PoW) é o primeiro e o mais utilizado de todos, provavelmente porque desde 2009 ele demonstra sua força e segurança através do Bitcoin, e atualmente é utilizado em algumas das principais criptomoedas como a Ethereum.

Esse algoritmo consiste na resolução de problemas matemáticos da rede através da capacidade de processamento por meio de tentativas e erros, em que o validador mais rápido é o que consegue obter o maior sucesso. É o que popularmente conhecemos como mineração, onde os validadores são recompensados com tokens por cada bloco que aprovam e confirmam.

A maior dificuldade deste algoritmos é sua escalabilidade, porque quanto mais ele evolui, mais poder computacional é necessário para resolver os problemas matemáticos.

No início, um simples computador doméstico era capaz de analisar e validar as transações do Bitcoin, hoje em dia temos ASICs, máquinas específicas criadas apenas com a finalidade de validar essas transações.

2. Proof of Stake

O Proof of Stake (PoS) funciona como uma empresa onde os acionistas têm o privilégio de participar deste mecanismo de consenso.

Com o alto custo de mineração, os drivers de blockchain procuraram opções mais baratas e que não exigiam um consumo exagerado energia. Então de uma forma mais simples, esse modelo consiste em um depósito de tokens em que o usuário “aposta” em sua capacidade de validar e a rede escolhe aleatoriamente com base na quantidade de moedas que cada indivíduo “apostou”, um validador para uma série de transações.

3. Proof of Burn

Existem algumas versões do Proof of Burn (PoB), mas o conceito mais reconhecido é o idealizado por Lain Stwart, onde ele se parece muito com um algoritmo de PoW, porém com taxas reduzidas de consumo de energia, não requer o uso de poderosos recursos computacionais e não depende de poderosos hardwares para mineração. Em vez disso, os tokens são “queimados” intencionalmente como uma maneira de “investir” recursos na blockchain, de modo que os candidatos a mineradores não necessitam investir com recursos físicos.

Ao executar a queima dos tokens, os usuários são capazes de demonstrar seu compromisso com a rede, obtendo o direito de “minerar” e validar transações, então quanto mais tokens um usuário queima em favor do sistema, mais poder de mineração ele tem, e maiores são as chances dele ser escolhido como o próximo validador do bloco.

4. Proof of Identity

O Proof of Identity (PoI) é um protocolo em que cada indivíduo identificado de forma única recebe uma unidade igual de poder de voto e recompensas associadas em forma de token, baseado na identificação biométrica criando uma rede permanentemente segura e resistente à censura.

5. Proof of Authority

O Proof of Authority (PoA) dá mais valor a identidades, significando que os validadores de novos blocos não estão colocando em risco seus tokens, mas sim, sua reputação. Portanto, as Blockchains do PoA são protegidas pelos nodes de validação selecionados arbitrariamente pelas entidades confiáveis.

O modelo de PoA é dependente de um número limitado dos validadores de bloco, tornando-o um algoritmo altamente escalável. Blocos e transações são verificados por participantes pré aprovados, que agem como moderadores do sistema.

O modelo permite que empresas mantenham sua privacidade enquanto aproveitam os benefícios da tecnologia Blockchain. O Microsoft Azure é um exemplo onde o PoA está sendo implementado.

6. Proof of Elapsed Time

O Proof of Elapsed Time (PoET) foi criado pela Intel e é baseado no tempo, aproveitando toda a tecnologia que a Intel pode oferecer nos seus processadores. A tecnologia está fortemente ligada aos produtos Intel a ponto de não ser utilizável com garantias fora dos seus produtos.

Basicamente, o que o PoET faz é criar um círculo de confiança onde um grupo de participantes é coordenado por um controlador. Este controlador tem a função de pegar o trabalho das pessoas do círculo e verificar se está correto. Para fazer isso, o controlador compartilha um cronômetro e uma série de testes criptográficos que permitem aos participantes produzir blocos aleatoriamente dentro da blockchain.

Assim que um participante é escolhido, ele gera o bloco, desenvolve a prova criptográfica e envia para o controlador. Quando o controlador recebe a prova, verifica se está correto, e aceita o bloco. Se não, o bloco é descartado.

Com base nessa última decisão, ele aciona novamente o cronômetro para que o processo de seleção seja reiniciado e a prova seja gerada por outro participante. O processo segue este ciclo de repetições permitindo que o funcionamento da rede seja mantido indefinidamente.

7. Proof of Importance

O Proof of Importance (PoI) incentiva a participação ativa na rede atribuindo uma pontuação de importância a cada node que é criado na rede, o que determina com que frequência esse node pode coletar os tokens. Quanto mais tokens nativos da rede o usuário possuir, maior será sua chance de criar blocos e conseguir recompensas. Mas ter somente tokens não é o bastante, é preciso se ter relevância, e essa relevância é conquistada ao transacionar os tokens da rede.